Der gefährliche Router: DDoS-Attacken im Zeitalter des Internet of Things

Viele Telekomkunden mussten am Wochenende ohne Internet und Telefon auskommen. Hacker versuchten eine Schadsoftware auf 900.000 Routern zu installieren und sie in ein Botnetz zu integrieren. Mutmaßlich um DDoS-Attacken zu verüben. Das gelang dank einer schlecht programmierten Software glücklicherweise nicht. Doch DDoS-Angriffe mithilfe von internetfähigen Geräten haben 2016 bereits großes Aufsehen erregt. Allen voran der Angriff auf den DNS-Provider Dyn im Oktober dieses Jahres.

Wir wollten wissen, wie DDoS-Attacken funktionieren, welche Ziele die Täter verfolgen und welche Schutzmaßnahmen man ergreifen sollte.

Vorgehensweise bei DDoS-Attacken

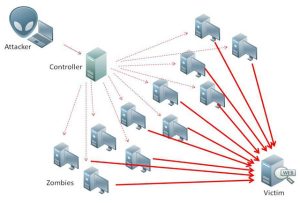

DDoS ist die Abkürzung für ‚Distributed Denial of Service‘, was im Deutschen in etwa mit Verweigerung des Dienstes übersetzt werden kann. Bei einer DDoS-Attacke soll also die Verfügbarkeit eines Computers oder Systems außer Kraft gesetzt werden.

Das System des Opfers wird mit einer so hohen Anzahl an Dienstdaten bombardiert, dass es diese nicht mehr verarbeiten kann. Reguläre Anfragen von Nutzern können daraufhin nur noch sehr langsam oder gar nicht mehr beantwortet werden.

Der Angriff erfolgt von vielen verteilten Rechnern, beziehungsweise Geräten, die mit einer Malware – einem sogenannten Botnetz – infiziert sind. So wird es Dritten möglich die Geräte zu kontrollieren, ohne dass der Besitzer etwas davon merkt.

Ziele der Täter

DDoS-Attacken gehören heute zu den häufigsten Cyberattacken. Ziel der Attacken sind vor allem Unternehmen aus der Industrie oder dem Finanzwesen. Das Unternehmen soll durch den Angriff unter Druck gesetzt werden. DDoS-Attacken können aber auch Ausdruck von Protest sein. Mittlerweile werden sie auch in der Cyberspionage eingesetzt.

Vernetzte Geräte mit Eigenleben

Mit zunehmender Bedeutung des Internet of Things werden auch smarte Geräte für DDoS-Attacken missbraucht. So können alle internetfähigen Geräte zu potenziellen Werkzeugen Cyberkrimineller werden. Da sie oft mit Standardpasswörtern ausgeliefert werden und die Firmware selten aktualisiert wird, sind sie leicht zu manipulieren. Viele Nutzer ändern ihr Passwort nicht, nachdem sie ihr Gerät angeschlossen haben. Das macht es Hackern besonders leicht, die Geräte zur Bildung eines Botnetzes zu missbrauchen.

Hersteller in der Kritik

Kritisiert werden aber nicht nur die Nutzer, auch die Gerätehersteller tragen Experten zu folge eine Mitschuld. Hersteller publizieren nur selten Updates für die von ihnen produzierten Geräte. Die Smart-Devices werden inzwischen so schnell entwickelt, dass es sich nicht lohnt, alte Modelle mit Updates zu versorgen. Darüber hinaus müssten Hersteller ihre Kunden besser aufklären. Denn Nutzer wissen oft nicht, dass sie überhaupt Updates für ihr Gerät benötigen. Auch könnten Hersteller die Kunden durch eine Software zwingen, ihre Passwörter zu ändern.

Angriff auf Dyn: Twitter, Amazon und Netflix waren nicht verfügbar

Am Morgen des 21.10.2016 mussten die Menschen an der Ostküste der USA stundenlang ohne Twitter, Netflix und Spotify auskommen. Der Internetdienstleister Dyn wurde Opfer einer DDoS-Attacke. Für den Angriff wurden Digitalkameras benutzt, die mit der Malware Mirai infiziert waren. Obwohl sich der DNS-Provider Dyn vor DDoS-Angriffen schützt, konnte er dem Ansturm nicht standhalten. Das führte dazu, dass auch die Websiten vieler seiner Kunden nicht erreichbar waren. Das durch Mirai aufgebaute Botnetz hat eine Kapazität von über einem Tbit und ist damit größer als alle zuvor bekannten Netze dieser Art.

DDoS-Attacke gegen den Journalisten Brian Krebs: Mit Kanonen auf Spatzen

Auch die Website des Journalisten Brian Krebs war kurz zuvor von einer massiven DDoS-Attacke betroffen. Bei dieser wurden 620 Gigabit pro Sekunde an Krebs-Website gesendet und brachten sie so zum Erliegen. Normalerweise würde ein Bruchteil dieser Datenmenge ausreichen, um eine Website lahm zu legen. Die Attacke gegen Krebs und Dyn hatten wohl den gleichen Ursprung. Auch im Fall von Krebs’ Website konnte der Angriff auf „Mirai“ zurückgeführt werden.

Schutz vor DDoS-Attacken bei POLYAS

Sich vorbeugend gegen DDoS-Attacken zu schützen ist kompliziert, doch kann man Maßnahmen treffen, um die Konsequenzen eines Angriffes abzumildern. So arbeiten wir bei POLYAS mit vertrauenswürdigen Providern zusammen. Außerdem setzt unser Hoster Hetzner Online GmbH einen speziellen Grundschutz ein, um DDoS-Attacken möglichst schnell zu erkennen und abzuwehren. Hetzner setzt ein Drei-Ebenen-System ein, um angreifenden Traffic von validem Traffic zu trennen.

Weitere Informationen zum DDoS-Schutz der Hetzner Online GmbH finden Sie hier.

Darüber hinaus ist unsere Infrastruktur so aufgebaut, dass es keinen Single Point auf Failure gibt. Das heißt, dass unsere Server räumlich verteilt sind und die ankommenden und ausgehenden Daten nicht an einem Punkt zusammenlaufen. So kann beim Ausfall eines Servers der Ausfall des kompletten Systems verhindert werden. Durch dieses ausgeklügelte System können wir eine hohe Verfügbarkeit unserer Server und die Sicherheit unserer Kundendaten gewährleisten.

Im Fall einer DDoS-Attacke lagern wird Teile der betroffenen Infrastruktur auf verschiedene Cloud Server aus, bis der Ansturm beendet ist. Darüber hinaus arbeiten wir mit mehreren Server-Dienstleistern zusammen, um eine permanente Ausweichlösung parat zu haben.

Informieren Sie sich hier im Detail über Sicherheit von Online-Wahlen mit POLYAS